В эпоху информационных технологий, где конфиденциальность и безопасность данных становятся все более важными, существует необходимость в использовании уникальных ключей генерации. Эти ключи могут обеспечить защиту информации, а также гарантировать ее подлинность.

Уникальные коды генерации представляют собой особые комбинации символов, которые позволяют шифровать и расшифровывать данные. Правильное именование ключей генерации играет ключевую роль в процессе их создания и использования. Оно должно быть таким, чтобы отразить суть и цель использования ключа, а также обеспечить его уникальность.

Для успешного создания и использования ключей генерации необходимо придерживаться нескольких основных принципов и правил именования. Во-первых, ключи должны быть сильными и сложными для определения, чтобы предотвратить несанкционированный доступ и взлом. Для этого в их именах можно использовать различные комбинации букв, цифр и специальных символов.

Технологии безопасности в современном мире: почему необходима генерация уникального кода?

В настоящее время современный мир сталкивается с различными угрозами в сфере информационной безопасности. Бизнес, государственные учреждения и обычные пользователи сталкиваются с рисками, связанными с несанкционированным доступом к конфиденциальной информации, взломом систем и кражей данных. В связи с этим становится важным обеспечить надежную защиту данных, используя передовые технологии безопасности.

Один из важных аспектов обеспечения безопасности данных - генерация уникального ключа. Ключ генерации представляет собой уникальный код, который можно использовать для защиты информации и обеспечения ее конфиденциальности. Генерация ключа обеспечивает высокий уровень безопасности, так как уникальный код является сложным для взлома или подделки.

Генерация ключа может быть проведена с использованием различных способов, таких как случайная генерация, хеширование или использование алгоритмов шифрования. Эти технологии обеспечивают надежную защиту информации и позволяют предотвратить несанкционированный доступ к данным.

Ключ генерации играет важную роль в современных системах безопасности, таких как шифрование данных, аутентификация пользователей, защита сетевых соединений и контроль доступа. Такие системы, которые регулярно обновляют ключи генерации и использование разнообразных алгоритмов, способны обеспечить надежную защиту данных и предотвратить потенциальные угрозы.

Поэтому генерация ключа является важным шагом в обеспечении безопасности данных в современном мире. Она гарантирует, что информация останется конфиденциальной и доступной только авторизованным пользователям. Главное при этом - использовать надежные методы генерации, чтобы обеспечить максимальную защиту данных от потенциальных угроз.

Выбор самостоятельной генерации ключа: преимущества на пути к безопасности

Повышение степени надежности: Генерация ключа самостоятельно позволяет создать уникальный код, который будет сложнее подобрать злоумышленникам. Такой ключ в значительной степени повышает стойкость системы к атакам и угрозам безопасности.

Контроль и конфиденциальность: При самостоятельной генерации ключа нет необходимости доверять третьим сторонам, что повышает уровень контроля над процессом. Также исключается возможность утечки ключевых данных, поскольку весь процесс остается под контролем пользователя.

Индивидуальность и уникальность: Генерация ключа самостоятельно позволяет создать уникальный код, не зависящий от стандартных алгоритмов. Это означает, что ваша система обладает индивидуальным и уникальным идентификатором, что повышает безопасность и облегчает отслеживание доступа к информации.

Гибкость и адаптация: Самостоятельная генерация ключа позволяет настроить его параметры и длину в соответствии со специфическими потребностями системы или проекта. Таким образом, обеспечивается гибкость и адаптация к уникальным требованиям безопасности.

Необходимо помнить, что самостоятельная генерация ключа требует достаточного уровня знаний в области безопасности и шифрования информации. При правильном подходе и использовании соответствующих инструментов, самостоятельная генерация ключа позволяет обеспечить надежность и безопасность ваших данных.

Преимущества самостоятельной генерации защитного кода

- Эксклюзивность: самостоятельно созданный ключ отличается от шаблонных алгоритмов и более устойчив к взлому и проникновению несанкционированных пользователей.

- Гибкость: при самостоятельной генерации ключа есть возможность настроить его параметры, алгоритмы и формулы в соответствии с конкретными потребностями и требованиями пользователей.

- Контроль: создание ключа в собственном исполнении дает пользователям полный контроль над процессом исключительно секретной информации, минимизируя риски и угрозы утечки данных.

- Знания и навыки: самостоятельное изучение и применение алгоритмов генерации ключей развивает знания и навыки в области информационной безопасности, что полезно для профессионального роста.

- Индивидуальный подход: при создании ключа самостоятельно, можно учесть уникальные особенности и требования каждого проекта, адаптируя его к конкретным потребностям и целям работы.

Самостоятельная генерация ключа является интересным и интеллектуальным процессом для защиты информации и обеспечения безопасности. Она позволяет получить уникальный код, который лучше соответствует потребностям и требованиям пользователей, обеспечивая высокий уровень защищенности и безопасности данных.

Шаги по получению ключа генерации: подробное руководство

В данном разделе изложены последовательные действия, необходимые для получения ключа генерации. Здесь представлены подробные инструкции, которые помогут вам выполнить задачу успешно и без лишних усилий.

| Шаг | Описание действия |

|---|---|

| 1 | Подготовка необходимых данных: |

| а) Соберите все требуемые документы и информацию, которые потребуются для процесса получения ключа генерации. | |

| б) Убедитесь, что у вас есть доступ к необходимым ресурсам и учетным записям для успешной генерации ключа. | |

| 2 | Выбор подходящего метода генерации: |

| а) Изучите доступные методы генерации и выберите тот, который лучше всего соответствует вашим потребностям и возможностям. | |

| б) Обратитесь к специальной литературе или консультанту, если требуется дополнительная помощь для выбора наиболее подходящего метода. | |

| 3 | Подготовка окружения и настроек: |

| а) Установите необходимое программное обеспечение или инструменты для работы с генерацией ключа. | |

| б) Проверьте и настройте параметры и конфигурации, чтобы обеспечить правильную работу процесса генерации. | |

| 4 | Выполнение генерации ключа: |

| а) Следуйте инструкциям выбранного метода генерации и выполните необходимые шаги для создания ключа. | |

| б) Внимательно проверьте результаты и удостоверьтесь в правильности и целостности сгенерированного ключа. | |

| 5 | Тестирование ключа и его использование: |

| а) Проведите проверку ключа на соответствие заданным требованиям и функциональности. | |

| б) Учитывая цель получения ключа, используйте его в соответствующих задачах и приложениях. | |

| 6 | Дополнительные рекомендации и консультации: |

| а) Обратитесь к документации или официальным источникам для получения дополнительной информации и рекомендаций по использованию ключа генерации. | |

| б) В случае возникновения проблем или вопросов, обратитесь к специалисту или сообществу пользователей, где можно получить дополнительную поддержку и помощь. |

Безопасность ключа: гарантированные меры для минимизации рисков

При обсуждении важной темы получения ключа, необходимо осознавать значимость безопасности в процессе его создания. Правильные действия могут сократить риски и обеспечить надежность ключа. В данном разделе мы рассмотрим детальные рекомендации и стратегии для достижения безопасного ключа.

- Используйте криптографически стойкие алгоритмы: выбор подходящего алгоритма является базовым шагом в защите вашего ключа. Отдайте предпочтение надежным и актуальным алгоритмам, чтобы избежать известных слабостей и уязвимостей.

- Соблюдайте принципы долгих ключей: длина ключа напрямую связана с его безопасностью. Используйте ключи достаточной длины, чтобы устойчиво защитить информацию.

- Создавайте ключи случайным образом: основным требованием для надежности ключа является его случайность. Используйте специализированные программы или генераторы, чтобы получить случайные значения.

- Храните ключи в безопасном месте: защитите ключи от несанкционированного доступа. Используйте надежные физические и криптографические меры безопасности, чтобы предотвратить попытки взлома.

- Регулярно обновляйте ключи: периодическое обновление ключей повышает степень безопасности системы. Устанавливайте четкий график обновления и следуйте ему, чтобы минимизировать риски устаревания ключей.

Запомните, что безопасность ключа играет основополагающую роль в защите информации. Эти рекомендации помогут вам избежать потенциальных угроз и обеспечить надежность вашего ключа с минимальными рисками.

Выбор подходящего алгоритма генерации ключа: советы и рекомендации

Прежде чем выбрать конкретный алгоритм, необходимо учитывать различные факторы и требования. Важно анализировать потенциальные угрозы и уязвимости, которые могут влиять на безопасность ключей и, следовательно, на безопасность всей системы в целом.

Оценка уровня безопасности является первым шагом в выборе подходящего алгоритма генерации ключа. Величина ключа, используемая в алгоритме, должна быть достаточной, чтобы поддерживать сложность взлома. Важно также учесть уровень доступности и ресурсоемкости алгоритма, чтобы избежать задержек в системе.

Разнообразие и криптографическая стойкость являются также важными факторами, которые следует учесть при выборе алгоритма. Ключевой момент - обеспечение непредсказуемости ключей, чтобы предотвратить подбор и взлом. Разнообразие алгоритмов генерации, таких как псевдослучайные числа, эллиптическая кривая или хэш-функции, дает возможность выбрать подход, подходящий под конкретные требования безопасности.

Управление ключами является важным аспектом выбора алгоритма генерации ключей. Необходимо учесть, как будет осуществляться хранение, обмен и обновление ключей, чтобы минимизировать вероятность их компрометации. Использование надежных протоколов и алгоритмов управления ключами способствует обеспечению безопасности и снижению рисков.

Следуя вышеперечисленным рекомендациям и учитывая конкретные потребности и требования, можно выбрать подходящий алгоритм генерации ключа, который обеспечит высокий уровень безопасности системы.

Выбор правильного ключа: тайны алгоритмов

В этом разделе мы рассмотрим важность выбора правильного ключа при использовании алгоритмов. Отправной точкой будет понимание, что под ключом понимается секретная информация, которая используется для защиты данных.

Это секретное значение является одним из основных элементов для обеспечения безопасности при генерации, шифровании и дешифровании данных. Выбор подходящего ключа может существенно повлиять на степень защиты информации и эффективность алгоритма.

Для выбора правильного ключа необходимо учесть несколько факторов, таких как его длина, уникальность, секретность и возможность повторного использования. Оптимальный ключ должен быть достаточно длинным и непредсказуемым для предотвращения взлома или подбора паролей. Кроме того, каждое использование ключа должно быть уникальным, чтобы предотвратить возможность восстановления данных при атаке. Наконец, необходимо обеспечить адекватную степень секретности ключа, чтобы только авторизованные пользователи могли получить доступ к зашифрованным данным.

- Правда: для генерации безопасных ключей можно использовать специализированные генераторы случайных чисел (ГСЧ), которые обеспечивают высокую степень непредсказуемости и уникальности ключей.

- Подсказка: выбирая ключ, лучше использовать комбинацию случайных символов, чисел и букв разных регистров, а также специальные символы. Это увеличит сложность подбора ключа злоумышленниками.

- Важно помнить: использование одного ключа для длительного времени или для разных систем может повлечь за собой уязвимости в безопасности. Частое обновление ключей и использование отдельных ключей для разных целей улучшает уровень защищенности.

Итак, выбор правильного ключа - это интегральная часть безопасности алгоритмов. Учитывая вышеуказанные факторы и следуя рекомендациям, вы сможете обеспечить надежную защиту своих данных.

Самые эффективные способы создания кода

- Метод 1:

- Алгоритм_1

- Алгоритм_2

- Алгоритм_3

- Метод 2:

- Алгоритм_1

- Алгоритм_2

- Алгоритм_3

- Метод 3:

- Алгоритм_1

- Алгоритм_2

- Алгоритм_3

Выбор метода генерации ключа зависит от конкретных потребностей и требований системы. Важно учитывать факторы безопасности, включая уровень сложности создаваемого ключа и стойкость к взлому, а также время, которое требуется для генерации ключа. Разные алгоритмы могут быть применены для различных целей, от простых авторизаций до сложных шифрований данных.

Оптимизация процесса: выбор наиболее результативного метода формирования ключа

На первом этапе необходимо провести анализ различных методов, доступных для формирования ключей. Необходимо учесть их стойкость к взлому, возможность повторного использования, а также вычислительную сложность при генерации ключа. Важно учитывать контекст и применяемые алгоритмы.

Следующим шагом является сравнение и оценка методов генерации ключей с точки зрения их производительности и надежности. Важно учесть, что эффективность метода может зависеть от конкретной задачи или требований системы. Некоторые методы могут оказаться более подходящими для генерации коротких ключей, в то время как другие могут быть предпочтительными при формировании длинных ключевых пар.

Важным моментом при выборе метода является его гибкость и возможность настройки под конкретные потребности. Иногда может потребоваться изменение применяемых алгоритмов или параметров для достижения оптимальных результатов.

Не менее важным фактором является учет доступных ресурсов и вычислительных мощностей системы при формировании ключа. Если генерация ключа требует значительных вычислительных ресурсов, это может привести к замедлению работы системы или ограничениям в скорости генерации ключевых пар.

Итак, важно подойти к выбору метода генерации ключа с учетом всех вышеупомянутых факторов. Тщательный анализ и сравнение позволит выбрать наиболее эффективный и приспособленный метод, который соответствует требованиям вашей системы или задачи.

Вопрос-ответ

Как получить ключ генерации?

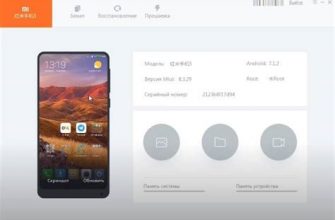

Для получения ключа генерации вам потребуется выполнить несколько простых шагов. Сперва откройте программу генерации ключей на вашем компьютере. Затем следуйте инструкциям, которые появятся на экране. Вам может потребоваться ввести определенные данные, такие как имя пользователя, пароль или адрес электронной почты. После завершения всех необходимых действий, программе понадобится некоторое время для создания ключа генерации. Как только ключ будет сгенерирован, вы сможете сохранить его на вашем компьютере или использовать по своему усмотрению.

Сколько времени занимает процесс генерации ключа?

Время, необходимое для генерации ключа, зависит от ряда факторов, включая сложность и объем данных, требуемых для создания ключа. В среднем, процесс генерации может занять от нескольких секунд до нескольких минут. Однако, в некоторых случаях, особенно при больших объемах данных, процесс может занимать больше времени. Важно подождать, пока генерация ключа завершится, чтобы получить работоспособный и безопасный ключ.

Можно ли получить ключ генерации бесплатно?

Да, возможно получить ключ генерации бесплатно. Существует множество программ и онлайн-сервисов, которые предлагают бесплатную генерацию ключей. Однако, следует быть осторожным и проверять надежность и безопасность таких источников перед тем, как поделиться личными данными или использовать полученный ключ. Рекомендуется обратиться к проверенным источникам или использовать лицензионное программное обеспечение, чтобы убедиться в сохранности и надежности создаваемого ключа генерации.